“刷赞狂魔”在iOS系统中的隐蔽运作与风险防范,已成为数字时代用户隐私与账号安全的重要议题。这类通过非技术手段或恶意工具伪造社交互动的行为,不仅破坏平台生态平衡,更对iOS用户的设备安全与个人信息构成潜在威胁。深入剖析其运作原理,并构建系统化的防范策略,是保障iOS用户数字生活的关键。

一、“刷赞狂魔”在iOS系统中的运作原理:技术路径与隐蔽手段

iOS系统的封闭性与安全性本应是天然屏障,但“刷赞狂魔”仍通过多种技术路径绕过限制,实现批量伪造点赞行为。其运作原理可拆解为“入口渗透”与“数据伪造”两大核心环节,且手段不断迭代以规避检测。

1. 入口渗透:利用iOS系统的“信任漏洞”突破限制

iOS应用分发需通过App Store审核,但“刷赞狂魔”通常通过三类非正规渠道植入用户设备:

- 描述文件安装:部分工具通过诱导用户安装描述文件(Profile),绕过App Store直接安装未签名应用。描述文件本用于企业内测或开发者调试,却被滥用为恶意应用的“通行证”。用户安装后,应用可在未审核状态下获取设备权限,为后续点赞伪造提供操作入口。

- 企业证书滥用:少数开发者利用苹果企业证书(Enterprise Certificate)分发应用,此类应用无需审核即可安装,但证书一旦被滥用,苹果会吊销证书,导致应用失效,而“刷赞工具”常通过频繁更换证书维持服务。

- 快捷指令(Shortcuts)漏洞:iOS的快捷指令功能允许用户创建自动化操作,部分“刷赞工具”通过诱导用户添加恶意快捷指令,利用其权限访问社交媒体API(如Instagram、抖音的开放接口),模拟用户登录状态并批量发送点赞请求。

2. 数据伪造:从“模拟点击”到“算法欺骗”的技术演进

渗透设备后,“刷赞狂魔”通过不同技术手段伪造点赞数据,核心逻辑是“伪装成真实用户行为”:

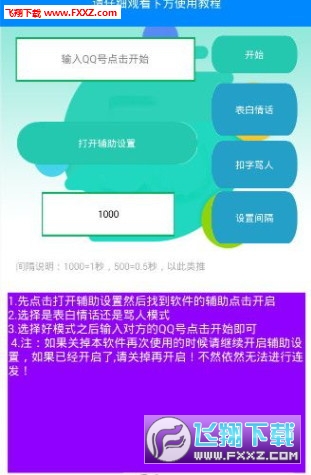

- 自动化脚本点击:早期工具多通过越狱环境下的Cydia插件注入脚本,模拟用户点击点赞按钮。虽然iOS越狱率降低,但部分工具仍通过描述文件安装的轻量级应用,结合iOS的辅助功能(Accessibility)权限,实现自动化操作——例如模拟手指滑动、点击坐标,绕过平台对异常流量的检测。

- API接口调用:更高级的工具会逆向分析社交平台的API接口(如微博的“/api/likes/create”),通过伪造用户Token、设备ID(UDID)和会话信息,直接向服务器发送点赞请求。此类操作无需模拟点击,速度更快且更难被识别为异常行为。

- 分布式“肉鸡”网络:部分“刷赞服务”通过诱导用户安装恶意应用,将设备加入“肉鸡”网络。当用户设备联网时,后台程序会自动访问指定内容并执行点赞操作,甚至利用设备的IP地址池伪装成不同地理位置的用户,进一步降低平台风控系统的识别概率。

二、用户面临的潜在风险:从账号安全到隐私泄露的多重威胁

“刷赞狂魔”的运作并非无害的技术游戏,其背后隐藏着对用户权益的系统性侵害,尤其在iOS生态中,风险往往更具隐蔽性和破坏性。

1. 账号安全:封禁风险与财产损失

社交平台对“刷赞”行为明令禁止,一旦检测到异常点赞流量,轻则限流、警告,重则永久封禁账号。对于依赖账号进行商业运营的用户(如自媒体、商家),封号意味着粉丝流失和经济损失。此外,部分“刷赞工具”会要求用户输入账号密码以“自动登录”,实则窃取登录凭证,进一步盗取账号内财产(如微信零钱、支付宝余额)或进行诈骗活动。

2. 隐私泄露:个人数据的“二次贩卖”

“刷赞工具”的核心目的并非点赞本身,而是通过工具获取用户数据。恶意应用在安装时通常会索要相册、通讯录、位置等敏感权限,后台程序会偷偷上传这些信息至服务器。例如,部分工具会将用户的联系人信息、浏览记录、消费习惯打包出售,用于精准营销甚至电信诈骗;更有甚者,利用用户设备ID与社交媒体账号的绑定关系,构建用户画像,实施定向诈骗。

3. 系统稳定性:恶意软件导致的性能损耗

通过描述文件或企业证书安装的恶意应用,通常缺乏苹果的代码签名验证,可能存在内存泄漏、后台高频唤醒等问题。长期运行此类应用会导致iOS设备发热、耗电加快、系统卡顿,甚至引发系统崩溃。此外,部分工具会修改系统关键文件,影响iOS的正常更新与安全补丁安装,为后续攻击留下后门。

三、iOS用户防范“刷赞狂魔”的实操策略:从源头阻断到日常防护

面对“刷赞狂魔”的技术迭代,iOS用户需建立“源头预防+主动防御”的双重防护体系,通过规范操作与系统设置降低风险。

1. 严控应用来源:拒绝非官方渠道的“信任陷阱”

- 坚持“App Store优先”原则:除企业内测、开发者工具等特殊情况外,所有应用应通过App Store下载。苹果对App Store应用有严格的代码审核与权限管控,恶意应用通过率极低,而描述文件、企业证书分发渠道的应用风险极高,切勿轻信“一键刷赞”“免费涨粉”等广告链接。

- 定期检查描述文件与企业证书:进入iOS“设置-通用-VPN与设备管理”,查看已安装的描述文件与企业证书。对于非自己安装(如“XX助手”“XX刷赞工具”推送的描述文件),立即删除。企业证书仅适用于企业内部应用,若发现非知名企业的证书分发应用,需高度警惕。

2. 精细化管理权限:切断恶意应用的“数据通道”

- 最小化授权原则:安装应用时,仔细审查其申请的权限。例如,“刷赞工具”通常无需访问通讯录、相册或位置信息,若此类权限被索要,果断拒绝。对于已安装应用,定期进入“设置-隐私与安全性”逐项检查,关闭非必要权限(如“相册访问”“蓝牙分享”)。

- 限制辅助功能权限:部分恶意工具通过辅助功能实现自动化操作,因此需谨慎授予应用该权限。进入“设置-辅助功能”,查看已授权应用,对非系统应用(如输入法、无障碍工具)保持警惕,发现异常立即关闭。

3. 警惕诱导行为:识别“刷赞陷阱”的心理操控

- 拒绝“免费午餐”诱惑:“刷赞涨粉”“0元领福利”等话术本质是利用用户贪利心理。此类服务常要求分享链接、邀请好友或下载指定应用,实则是在扩大“肉鸡”网络。需明确:社交平台的点赞、粉丝价值在于真实互动,伪造数据不仅违反平台规则,更会损害个人信誉。

- 验证开发者信息:通过App Store下载应用时,查看开发者名称与官网。若开发者信息模糊(如“个人开发者”无官网、名称为乱码),或应用评分低、评论中含“诱导下载”“异常弹窗”等内容,需谨慎安装。

4. 主动监测与应急处理:降低风险扩散

- 定期检查设备异常:若发现iOS设备耗电异常、后台流量激增、弹窗广告频繁,可能是恶意应用作祟。此时可使用苹果官方安全工具(如“查找”设备的“丢失模式”)锁定设备,或通过“设置-通用-传输或还原iPhone”还原所有设置(不删除数据),排查潜在风险。

- 启用双重认证与定期密码更新:为社交账号开启双重认证,即使账号密码被盗,也能通过验证码阻止登录。同时,定期更换账号密码,避免使用与“刷赞工具”注册相同的密码(部分用户因贪图方便,在多个平台使用相同密码,导致连锁风险)。

结语:技术中立与用户自律的平衡之道

“刷赞狂魔”的运作原理本质是技术滥用与利益驱动的产物,其存在反映了iOS封闭生态与灰色需求之间的矛盾。对用户而言,防范风险的核心在于回归数字生活的基本常识:不轻信“捷径”,不滥用权限,坚守官方渠道。对平台与开发者而言,则需进一步强化iOS系统的风控能力(如描述文件动态监测、API接口加密),压缩“刷赞工具”的生存空间。唯有技术防护与用户自律形成合力,才能构建清朗、安全的社交环境,让点赞回归“真实表达”的本质价值。