微信点赞作为社交互动的基础功能,本应是连接情感的纽带,近年来却频频与“银行卡资金被盗刷”关联,引发公众对社交支付安全的隐忧。点赞本身并不会直接导致资金流失,其背后隐藏的恶意链接、钓鱼陷阱与木马程序,才是真正撬动用户资金的“杠杆”。要理解这一现象,需深入拆解点赞行为如何被异化为攻击入口,以及攻击者如何利用社交信任与支付漏洞完成盗刷链条。

点赞:社交信任下的“攻击入口”

微信生态的强社交属性,使点赞天然带有“熟人背书”的信任光环。当用户收到好友发来的“点赞助力”“点赞领红包”等消息时,第一反应往往是放松警惕——既然是熟人推荐,链接的安全性似乎有了保障。这种基于社交关系的信任转移,恰好成为攻击者最趁手的工具。例如,攻击者通过盗号或伪装成好友,向用户发送看似正常的点赞链接,链接内容可能是“助力好友参加活动”“领取专属福利”等诱导性页面。这些页面往往设计精良,模仿微信官方界面,让用户在“帮忙”或“获利”的心态下主动点击,从而踏入陷阱的第一步。

值得注意的是,点赞诱导的链接并非直接指向支付页面,而是通过多层跳转降低用户警觉。常见的路径是:点赞链接→虚假活动页→“点击授权”或“下载助手”→植入木马或获取用户敏感信息。例如,某案例中,用户点击“点赞解锁福利”链接后,被引导至一个要求“授权微信登录”的页面,该页面实则非官方小程序,授权后攻击者即可获取用户的OpenID等关键信息,为后续盗刷铺路。

技术漏洞:点赞链中的“支付陷阱”

当用户通过点赞链接进入恶意页面后,攻击者会利用微信支付的技术漏洞或用户授权机制完成资金盗刷。核心漏洞往往集中在“第三方授权”与“免密支付”两个环节。

一方面,部分恶意链接会诱导用户授权非官方小程序获取用户信息。微信小程序虽需平台审核,但攻击者常通过“擦边球”设计,如伪装成工具类、游戏类小程序,在用户授权后读取其微信支付分、银行卡绑定的部分权限。例如,某“点赞抽奖”小程序要求用户授权“获取手机号”与“支付记录”,实则通过接口漏洞获取用户的支付凭证,进而模拟用户操作完成转账。

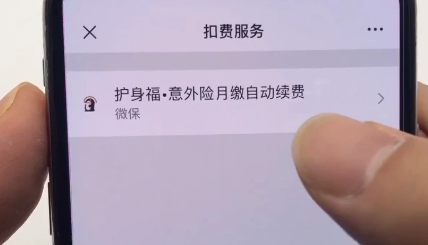

另一方面,免密支付的便捷性被攻击者利用。微信支付的“小额免密”功能默认开启,单笔1000元内无需密码即可支付。攻击者一旦通过点赞链接获取用户支付权限,即可直接发起小额盗刷。若用户绑定了多张银行卡,攻击者还会通过“测试交易”触发银行短信验证码,进一步获取验证信息,最终突破大额支付限制。此外,部分恶意链接会植入“远程控制木马”,用户点击后,攻击者可远程操控其手机,直接在微信支付界面完成转账操作,而用户毫无察觉。

用户行为:风险盲区的“自我暴露”

技术漏洞是外因,用户自身的行为习惯才是盗刷链条得以完成的关键内因。多数用户对社交支付的风险认知存在明显盲区,为攻击者提供了可乘之机。

其一,贪图小利心理作祟。面对“点赞1分钱抽手机”“助力得话费”等诱惑,用户往往忽视链接安全性,主动点击并填写个人信息。例如,某案件中,用户为参与“点赞领50元红包”活动,在虚假页面输入了银行卡号、密码及验证码,导致资金瞬间被盗。这类活动利用了用户的“占便宜”心理,将点赞异化为“付费点击”。

其二,安全意识薄弱。不少用户长期不更新微信版本,或随意点击来源不明的链接,导致手机感染木马。同时,微信支付绑定的银行卡过多,且未设置独立支付密码,增加了资金风险。更隐蔽的是,部分用户习惯在公共WiFi下通过点赞链接访问页面,攻击者可通过中间人攻击截获支付信息。

其三,对“熟人链接”的过度信任。即使收到好友发来的点赞链接,用户也极少核实对方账号是否被盗,直接点击导致“二次传播”。例如,某用户因点击被盗号好友发送的“点赞助力”链接中招,其通讯录中的好友也收到相同链接,形成“信任链式扩散”,盗刷风险呈指数级增长。

平台与用户:构建安全防线的双重路径

面对“点赞盗刷”的威胁,需平台与用户协同发力,在社交便捷性与安全性间找到平衡。

对微信平台而言,需强化“事前预防-事中拦截-事后追责”的全链路防护。技术上,应升级恶意链接识别算法,对点赞链接中的域名、页面特征进行实时扫描,对高风险链接直接拦截;规则上,应收紧小程序授权权限,限制非官方小程序对用户支付信息的获取,并强制开启“敏感操作二次验证”;机制上,需完善盗刷申诉流程,用户遭遇资金损失后能快速冻结账户、追溯资金。

对用户而言,提升安全意识是根本。建立“三不原则”——不随意点击陌生点赞链接、不授权非必要小程序权限、不泄露支付验证码,是防范盗刷的第一道防线。同时,建议关闭微信支付“小额免密”功能,定期检查绑定的银行卡与授权记录,对可疑链接通过官方渠道核实。此外,安装手机安全软件,定期查杀木马,也能有效降低风险。

微信点赞与银行卡盗刷的关联,本质是社交信任被技术滥用的产物。当点赞从“情感互动”沦为“攻击工具”,折射出数字时代社交支付安全的深层挑战。唯有平台筑牢技术防线,用户绷紧安全意识,才能让点赞回归纯粹,让社交支付真正实现“便捷”与“安全”的统一。