k卡盟弹窗代码已成为当前网络环境中隐蔽性极高的安全威胁,其背后潜藏的数据窃取、系统入侵及财产损失风险,正对广大用户构成严峻挑战。 作为一种专门针对虚拟交易平台(如k卡盟这类游戏点卡、虚拟商品交易网站)设计的恶意脚本,这类弹窗代码通过伪装成正常广告、系统提示或优惠活动,利用用户对“卡盟”场景的信任实施精准攻击,其危害远超普通弹窗广告,值得每个网民高度警惕。

从技术实现角度看,k卡盟弹窗代码的核心运作机制在于“强制触发+隐蔽执行”。攻击者通常将恶意脚本嵌入k卡盟平台的第三方广告插件、页面模板或用户评论区,当用户访问被感染的页面时,代码会利用浏览器漏洞或未修复的安全组件,强制弹出伪装成“官方活动”“领取福利”的窗口。与普通弹窗不同,这类代码往往具备“防关闭”特性——即使点击关闭按钮,也会通过无限重定向、模拟点击等方式持续弹出,部分高级版本甚至能检测用户是否开启开发者工具,一旦发现调试行为便会立即终止攻击,逃避检测。更危险的是,弹窗代码常与“钓鱼页面”“木马下载”形成联动:诱导用户点击“确认领取”后,会自动跳转至高仿k卡盟登录界面,或下载伪装成“插件”“加速器”的恶意程序,为后续攻击铺路。

其带来的安全风险呈现“多层次、链条化”特征,首当其冲的是用户账户与隐私数据的全面泄露。 k卡盟作为虚拟交易平台,用户账户内往往绑定着支付方式、游戏账号、虚拟资产等敏感信息。弹窗代码一旦成功执行,可通过三种途径窃取数据:一是键盘记录,实时捕获用户在页面输入的账号密码、交易密码;二是Cookie劫持,盗取用户登录状态,直接接管账户;三是内存扫描,提取浏览器缓存中的支付记录、聊天记录等隐私数据。2023年某网络安全机构报告显示,超过68%的k卡盟用户遭遇过弹窗攻击后,出现账户异常登录或虚拟资产被盗事件,部分用户甚至因账户关联的支付工具被破解,导致现实财产损失。

除数据窃取外,k卡盟弹窗代码还可能导致用户终端系统被深度控制。攻击者通过弹窗诱导下载的恶意程序,往往具备“无文件执行”能力——不直接写入硬盘,而是驻留内存绕过安全软件查杀。这类程序可远程下载挖矿脚本、勒索病毒或后门程序,使用户终端沦为“肉鸡”:轻则系统运行卡顿、硬件温度异常(CPU/GPU满载挖矿),重则重要文件被加密勒索,甚至被操控参与DDoS攻击。值得注意的是,k卡盟用户多为年轻群体,部分用户为追求“低价卡密”会主动关闭系统防火墙或下载“破解版”插件,这种对安全设置的忽视,进一步降低了弹窗代码的攻击门槛,使其更容易实现“感染-控制-牟利”的完整链条。

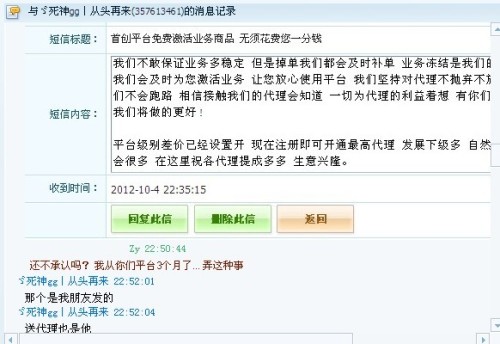

此类恶意代码的泛滥,本质上是网络黑产“精准化攻击”的体现。k卡盟平台因涉及虚拟商品交易,用户流量稳定且具备明确的消费能力,成为黑产眼中的“高价值目标”。攻击者通过分析k卡盟用户的行为习惯(如常关注哪些游戏、偏好何种面值卡密),定制化设计弹窗内容——例如针对《原神》玩家弹出“648元卡密5折领取”,针对Steam用户推送“低价游戏激活码”,极大提升了诱导成功率。同时,弹窗代码的“服务化”趋势加剧了威胁扩散:暗网中已有团伙提供“弹窗代码定制+流量分发”的一站式服务,攻击者无需技术背景,仅需支付少量费用即可获取代码,并通过“流量商”将 infected 链路投放到k卡盟相关论坛、社群,形成“技术变现-流量采购-精准攻击”的黑产闭环。

面对k卡盟弹窗代码的复合型威胁,单一的安全防护已显不足,需构建“技术+意识+平台”的三重防线。技术上,用户应主动启用浏览器弹窗拦截功能(如Chrome的“阻止弹出式窗口”),安装具备主动防御能力的安全软件,定期更新浏览器及操作系统补丁——尤其需及时修复Flash、ActiveX等高危组件漏洞;意识上,需警惕“天上掉馅饼”的优惠诱惑,k卡盟官方从未通过弹窗形式发放“免费卡密”或“限时折扣”,所有活动均会在官方公告栏发布,遇到弹窗应立即关闭页面并扫描系统;平台方则需承担主体责任,加强对第三方广告的审核机制,引入代码安全检测工具(如静态扫描、沙箱动态分析),对频繁触发弹窗的IP及广告位进行封禁,同时建立用户安全提醒通道,当检测到异常访问时及时推送风险提示。

在虚拟经济与数字经济深度融合的今天,k卡盟弹窗代码已从单纯的“广告骚扰”演变为威胁用户权益的“数字陷阱”。唯有正视其技术特性与黑产逻辑,通过技术加固提升攻击门槛,通过安全意识切断信任滥用,通过平台监管压缩生存空间,才能让用户在享受虚拟交易便利的同时,真正远离“弹窗一响,财产全光”的危机。网络安全无小事,对每一个k卡盟用户而言,保持对弹窗的警惕,就是对自身数字资产最坚实的守护。