在数字化卡盟管理生态中,卡盟编号作为贯穿数据流转、权限管控、资产追踪的核心标识符,其查找效率与隐藏位置的精准定位直接决定了管理效能的上限。然而,多数用户长期停留在“表层检索”阶段,面对系统升级、数据迁移或权限变更导致的编号“失踪”现象束手无策。究其根源,在于对卡盟编号的生成逻辑、存储机制及隐藏设计缺乏系统性认知。本文将从底层架构出发,拆解卡盟编号的查找路径与隐藏位置的分布规律,为用户提供兼具实操性与安全性的定位方案。

卡盟编号:被忽视的“管理密码”

卡盟编号并非简单的随机字符组合,而是承载着卡盟类型、创建时间、所属主体、权限层级等多维信息的结构化编码。例如,游戏卡盟中的编号可能隐含服务器区域、卡牌类型、有效期等字段,而企业级卡盟的编码则可能关联部门ID、成本中心、审批流程等管理要素。这种设计使得卡盟编号成为跨系统、跨部门数据交互的“通用钥匙”,但同时也因信息密度高而增加了查找难度。

当前用户查找卡盟编号的痛点集中体现在三方面:一是依赖人工记忆或零散记录,导致编号丢失后难以溯源;二是仅通过系统前端界面检索,忽略了后台数据库的存储逻辑;三是忽视权限隔离机制,在低权限账户下无法访问高价值编号信息。这些问题本质上反映了用户对卡盟编号“全生命周期管理”的认知缺失——从生成、分配到归档、销毁,每个阶段都可能影响编号的可获取性。

常规查找路径:从“界面入口”到“数据库溯源”

查找卡盟编号需遵循“由表及里”的原则,先通过系统显性功能定位,再借助底层逻辑深挖。

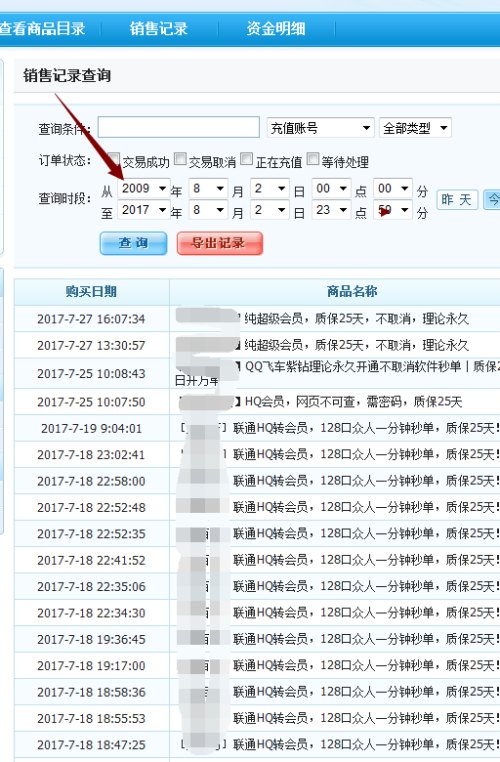

基础查找通道依托卡盟系统的原生功能展开。多数管理后台会在“数据中心”“编码管理”或“资产列表”模块设置编号检索入口,用户可通过关联条件(如卡盟名称、创建人、时间范围、业务类型等)快速筛选。例如,电商平台卡盟系统通常支持“订单编号-卡盟编号”的关联查询,输入交易单号即可反向定位对应的卡盟编码;而游戏卡盟则可能通过“角色ID-服务器ID-卡包编号”的层级路径逐步缩小检索范围。值得注意的是,部分系统会为高频使用的编号设置“快捷标签”,如“常用卡盟”“待激活卡盟”,通过标签分类可进一步提升查找效率。

当界面检索无果时,需转向后台数据库溯源。卡盟编号在数据库中通常以独立表或关联字段的形式存储,常见表名包括card_alliance、alliance_code、resource_identifier等。用户可通过SQL语句进行精准查询,例如:SELECT code FROM card_alliance WHERE create_time BETWEEN '2023-01-01' AND '2023-12-31' AND owner_id = 'user_123'。这一操作需具备数据库访问权限,且需注意字段命名的系统差异性——部分厂商可能将编号字段命名为alliance_no、resource_code而非统一使用code。

隐藏位置的“第一层伪装”往往体现在数据表的关联结构中。例如,某卡盟编号可能未直接存储在“卡盟主表”,而是作为外键关联至“用户资产表”“交易流水表”或“权限配置表”,需通过JOIN语句跨表拼接。这种设计虽增加了查找复杂度,却为编号的完整性提供了双重保障。

隐藏位置的深层逻辑:为何“藏”与“藏在哪里”

卡盟编号的“隐藏”并非技术缺陷,而是系统安全性与管理规范性的主动设计。其隐藏逻辑可概括为“分级存储、动态脱敏、冗余备份”,对应三类典型隐藏场景。

分级存储是最基础的隐藏策略。核心卡盟编号(如企业级支付卡盟、高价值游戏道具卡盟)通常存储在隔离的“核心数据库”中,仅通过API接口开放有限查询权限;普通卡盟编号则保留在业务库中,支持常规检索。例如,某银行卡盟系统中,单笔金额超10万元的卡盟编号会被自动标记为“敏感编码”,存储于独立加密分区,用户需提交权限申请并通过二次验证后方可访问。

动态脱敏则让编号在流转过程中“隐形”。当卡盟编号展示在低权限界面时,系统会自动截断或替换部分字符,如显示CAR1234而非完整编号CARDALLIANCE2023ABCD1234。这种设计虽保护了编号安全,却给用户核对带来困扰——此时需通过“编号校验接口”获取完整信息,或通过哈希值(如MD5、SHA256)反向比对。

冗余备份是隐藏位置的关键补充。为防止数据丢失,卡盟编号常被同步存储至日志表、备份库甚至分布式节点中。例如,系统在生成编号时,会同时将编码写入main_code表(主存储)、log_code_operation表(操作日志)和backup_code quarterly表(季度备份)。当主表数据异常时,用户可通过备份表恢复编号信息——这一逻辑在数据迁移或系统故障时尤为关键。

揭秘隐藏位置的实操技巧:从“线索”到“定位”

面对隐藏的卡盟编号,用户需建立“线索驱动”的查找思维,通过零散信息反推存储位置。

第一步:关联信息溯源。卡盟编号的生成并非孤立,而是与业务场景深度绑定。例如,若需查找某游戏卡盟的编号,可先定位该卡盟对应的“充值订单”“角色背包”或“邮件记录”,这些场景中往往留存编号的“影子”——订单备注中的“卡密前缀”、邮件标题的“编码尾号”、背包物品的“唯一标识符”都可能成为突破口。

第二步:权限适配升级。低权限账户无法直接访问高价值编号时,可尝试通过“权限申请-临时授权”路径获取访问权。部分系统支持“编号查询工单”,用户需提交编号用途、使用场景等证明材料,经管理员审批后开通临时查询权限。这一过程虽耗时,却能规避因越权操作导致的安全风险。

第三步:异常日志排查。当编号“凭空消失”时,需重点排查系统日志中的异常记录。例如,卡盟编号可能因“数据清洗”被误删,此时可在log_data_clean表中检索删除操作的时间戳、操作人及删除条件;或因“跨部门转移”被重新分配,需在log_code_transfer表中追踪编号的流转路径。

第四步:第三方工具辅助。对于无数据库访问权限的用户,可借助第三方数据恢复工具(如Recuva、EaseUS Data Recovery)扫描本地缓存或临时文件。卡盟系统在处理编号时,常会在Temp目录生成包含编号的临时文件,这些文件在未清理前可通过工具恢复。

安全挑战与应对:在“查找”与“保护”间平衡

卡盟编号的查找过程暗藏安全风险,盲目检索可能导致数据泄露、系统异常甚至权限失控。核心风险点包括:通过编号反推系统架构(如通过编号规律推断数据库表结构)、越权访问敏感编号(如通过备份数据库获取他人卡盟信息)、编号泄露导致资产盗用(如游戏卡盟编号被他人激活)。

应对策略需从“技术”与“管理”双维度切入:技术上,建议用户采用“最小权限原则”设置账户权限,仅开放必要的编号查询范围;对敏感编号启用“动态口令”二次验证,确保查询操作可追溯;管理上,建立编号使用台账,记录编号的查询时间、操作人、用途等信息,定期审计异常访问记录。

未来卡盟编号管理将向“智能感知”方向发展。随着AI技术的应用,系统可能通过用户行为分析自动识别编号查找意图,例如当用户频繁检索某类卡盟编号时,主动推送“编号收藏夹”功能;或通过机器学习预测编号丢失风险,提前在备份库中标记关键编号。这种“智能防御+主动服务”的模式,将有效解决传统查找方式的效率与安全矛盾。

卡盟编号的查找与隐藏位置解析,本质是数据管理能力与系统认知水平的综合考验。用户需跳出“工具依赖”思维,深入理解编号的底层逻辑与隐藏逻辑,在合规框架内灵活运用查找技巧。唯有将“查找”升维为“数据溯源能力”,将“定位”转化为“系统认知深度”,才能在复杂的卡盟管理生态中掌握主动权,让编号真正成为提升效率、保障安全的“管理利器”。