在开发Vue项目时,局域网内接口请求异常是开发者常遇到的棘手问题。这类故障往往表现为控制台出现404或502错误代码,浏览器地址栏显示请求URL但无响应数据,或者出现跨域访问被拦截的警告提示。这些问题不仅影响开发调试效率,更可能因排查方向错误导致项目延期。需要特别注意的是,这类故障通常涉及多个技术环节的协同作用,仅凭单一维度分析难以彻底解决。

CORS机制是首要排查对象。现代浏览器严格遵循同源策略,当Vue项目运行在本地服务器(如vue-cli-service serve)而接口服务部署在另一台设备时,默认会触发跨域请求限制。此时需要检查接口服务端是否配置了响应头Access-Control-Allow-Origin,该字段必须包含Vue项目运行域或设置为*。对于Node.js中间件,可通过以下代码实现基础配置:

app.use((req, res, next) => {

res.header('Access-Control-Allow-Origin', '*');

res.header('Access-Control-Allow-Headers', 'Content-Type, Authorization');

next();

});

若使用Nginx反向代理,需在server块中添加:

location /api/ {

proxy_pass http://backend_server;

add_header 'Access-Control-Allow-Origin' '*' always;

}

代理配置的完整性直接影响请求路径。Vue官方文档推荐的代理方案存在两个常见误区:一是未正确设置target参数导致请求地址拼接错误,二是忽略changeOrigin配置引发服务器端路径解析异常。建议通过以下方式验证代理设置:

- 在vue.config.js中完整配置:

devServer: {

proxy: {

'/api': {

target: 'http://192.168.1.100:3000',

changeOrigin: true,

pathRewrite: { '^/api': '' }

}

}

}

- 使用curl命令测试代理链路:

curl -v -H "Host: 192.168.1.100" http://localhost:8080/api/test

局域网网络拓扑结构可能隐藏潜在风险。当项目涉及多台设备协作时,需重点检查以下要素:

- DHCP服务器是否为不同设备分配了正确的网关地址

- 路由器是否启用了ARP绑定功能导致IP冲突

- 交换机VLAN划分是否隔离了开发设备与服务器所在网络

- 网络设备日志中是否存在大量ICMP请求被拦截的记录

建议使用Wireshark抓包工具监控数据包传输,重点关注:

- 请求包的TTL值是否逐跳递减

- ACK响应包的时序是否正常

- 是否存在大量RST重置包

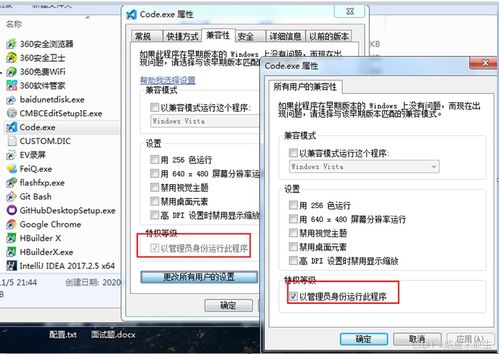

防火墙策略常被忽视却至关重要。Windows Defender防火墙默认会拦截非标准端口的HTTP请求,Linux系统iptables规则可能意外阻断8080或3000端口通信。建议执行以下操作:

- 在Windows中创建入站规则: 新建入站规则 -> 通用端口 -> TCP 8080 -> 允许连接

- 在Linux中使用ufw放行端口: sudo ufw allow 3000/tcp

对于企业级网络环境,需特别关注:

- 下一代防火墙的IPS模块是否启用深度包检测

- 网络准入控制(NAC)策略是否限制开发设备权限

- VPN客户端是否加载了额外的安全策略

浏览器缓存机制可能造成假象性故障。当接口返回内容发生变化但前端始终显示旧数据时,需依次执行:

- 按F12打开开发者工具,切换至Network标签

- 在Request Headers中检查Cache-Control字段

- 在Response Headers中确认Last-Modified时间戳

- 在Application -> Cache Storage中清除旧缓存

对于Chrome浏览器,可通过以下命令强制刷新:

Ctrl + F5(强制刷新并忽略缓存)

DNS解析异常往往导致隐蔽故障。当局域网内部署了内部DNS服务器时,需验证:

- /etc/hosts文件是否包含正确条目

- 网络接口优先使用哪个DNS服务器

- 是否存在DNS缓存污染问题

建议使用nslookup工具进行诊断:

nslookup backend-service 192.168.1.1

MTU设置不当可能引发分段丢失。在复杂网络环境中,过大的数据包可能被路由设备丢弃。可通过以下步骤排查:

- 测量网络路径MTU:

ping -M do -s 1472 192.168.1.100 - 检查各网络设备的MTU值一致性

- 在Linux系统设置:

sudo ifconfig eth0 mtu 1460

日志分析是故障定位的关键手段。建议建立分级日志体系:

- 接口服务端记录:

- Nginx access.log(包含请求头和响应状态)

- Node.js应用日志(记录路由处理过程)

- 前端应用日志:

- axios请求拦截器(捕获请求失败状态)

- Vue Router导航守卫(记录路由跳转异常)

- 网络设备日志:

- 路由器系统日志(查看转发记录)

- 防火墙安全日志(分析访问控制记录)

当出现间歇性失败时,可结合时序日志进行交叉验证:

// 请求拦截器示例

axios.interceptors.request.use(config => {

config.metadata = { startTime: new Date() };

return config;

}, error => {

console.error('Request failed:', error.config.url);

});

axios.interceptors.response.use(response => {

const endTime = new Date();

console.log(`Request to ${response.config.url} took ${endTime - response.config.metadata.startTime}ms`);

return response;

}, error => {

console.error('Response failed:', error.config.url);

});

版本兼容性问题常被低估。不同版本的Vue CLI、Node.js、Nginx可能存在兼容隐患,建议维护版本矩阵: | 组件 | 推荐版本 | 兼容范围 | |---------------|---------------|--------------------| | Vue CLI | 4.5.15 | 3.x-5.x | | Node.js | 16.x LTS | 14.x-18.x | | Nginx | 1.18.0 | 1.16-1.20 | | Axios | 0.21.1 | 0.18-0.25 |

当进行重大版本升级时,需特别注意:

- Webpack配置的loader版本匹配

- Babel插件与ES6+语法的兼容性

- 第三方库的peerDependencies声明

开发规范缺失可能导致系统性风险。建议建立以下标准化流程:

- 网络环境准入标准:

- 固定IP地址分配

- 防火墙白名单机制

- 时间同步服务部署

- 代码提交规范:

- 请求地址统一使用环境变量

- 接口文档与代码严格同步

- 错误处理标准化封装

- 测试验证体系:

- 单元测试覆盖网络请求

- 端到端测试模拟网络波动

- 压力测试验证并发能力

当故障排查陷入僵局时,可尝试以下非常规手段:

- 物理层检测:使用网线测试仪测量线缆质量

- 电磁干扰排查:将设备移至不同物理位置测试

- 虚拟化环境对比:在VMware中搭建完全隔离的测试环境

- 协议分析:使用tcpdump对比正常与异常会话差异

随着项目复杂度提升,建议引入自动化监控方案:

- 使用Prometheus+Grafana监控网络延迟

- 部署ELK栈分析日志趋势

- 配置Zabbix实现阈值告警

- 集成Jenkins实现持续验证

在持续集成流程中添加网络检测步骤:

stages:

- test

- network-check

network-check:

script:

- curl -I http://192.168.1.100/api/ping

- python network_test.py

rules:

- if: $CI_COMMIT_BRANCH == 'main'

当团队协作开发时,需特别注意:

- 代理配置与项目文档的同步更新

- 不同开发者的本地环境差异

- 代码审查中的网络相关逻辑

- 生产环境与开发环境的配置映射

对于持续出现的偶发性故障,建议建立根因分析(RCA)机制:

- 收集故障发生时的完整上下文

- 分析日志中的关联时间戳

- 排除已知稳定运行的时间段

- 建立故障模式特征库

- 制定预防性改进措施

最终解决方案需综合考虑技术实现、网络架构、团队协作等多维度因素。建议定期进行网络健康度评估,重点关注:

- 平均往返时间(RTT)变化趋势

- 丢包率与重传率指标

- TCP连接状态分布

- DNS解析成功率

- 网络设备负载情况

随着5G网络和边缘计算的普及,未来可能面临新的挑战:

- 移动设备与本地服务器的混合部署

- 量子加密对现有协议的影响

- AI驱动的网络自愈系统

- 跨地域分布式请求优化

建议持续关注以下技术演进:

- HTTP/3协议的落地应用

- gRPC在微服务中的实践

- WebAssembly的性能优化

- Service Mesh的本地网络治理

- 零信任架构的本地化部署

网络通信问题的本质是系统复杂性与确定性需求的矛盾。通过建立标准化的排查流程、持续优化监控体系、培养团队的网络工程思维,可以有效降低此类问题的发生率。在数字化转型的进程中,对网络通信的精细化管控将成为项目成功的关键要素。