Burp Suite抓包能否用于刷点赞操作?这一问题直指技术工具与平台规则间的灰色地带。作为Web渗透测试领域的标杆工具,Burp Suite的核心功能在于拦截、分析与篡改HTTP/S流量,其技术本质决定了它具备模拟用户交互、构造请求的潜力。但将其应用于刷点赞操作,不仅需要突破平台的技术防护,更需面对合规与伦理的双重拷问。从技术可行性到实际落地,这一操作远非“抓包重放”般简单,其背后涉及协议机制、风控逻辑、法律边界等多重维度的博弈。

一、从抓包原理到点赞请求:技术关联的底层逻辑

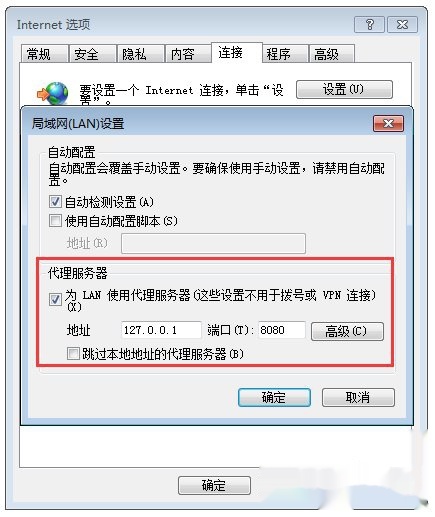

点赞操作本质上是客户端向服务器发送的一条特定HTTP请求,包含用户身份标识、目标对象ID、时间戳等关键参数。Burp Suite的抓包功能(如代理模式)能拦截客户端与服务器间的通信流量,从而获取这条请求的完整结构——包括请求方法(通常是POST)、请求头(如Cookie、User-Agent、Authorization等)、请求体(如JSON格式的点赞数据)。理论上,若能获取到合法用户的请求参数,便可通过Burp Suite的Repeater模块手动重放,或用Intruder模块批量构造请求,实现“点赞”行为。

然而,点赞请求的复杂性远超基础HTTP包。现代平台普遍采用多层防护机制:请求头中可能包含动态Token(如CSRF Token、JWT),请求体参数可能经过加密或签名,服务器还会校验请求的时效性(如Nonce值仅能使用一次)与用户状态(如登录状态、设备指纹)。单纯抓取并重放静态请求,大概率会被服务器识别为异常流量——例如,未携带有效Token的请求会被直接拒绝,而重复使用相同Nonce的请求则可能触发频率限制。这意味着,Burp Suite的抓包操作仅是第一步,后续还需破解参数生成逻辑、绕过动态校验,这已远超“工具使用”范畴,涉及更深层次的技术逆向工程。

二、可行性边界:技术障碍与风控博弈

即便通过Burp Suite获取了可用的点赞请求参数,刷点赞操作仍面临平台风控系统的持续压制。平台的风控逻辑并非静态,而是基于机器学习的动态防御体系,其核心目标是通过多维度数据识别“非人类行为”。具体到刷点赞场景,至少存在三大技术障碍:

其一,请求频率的“合理性”校验。正常用户的点赞行为具有随机性——可能连续点赞多个内容,也可能长时间不操作;而自动化刷赞往往呈现“高频、等间隔、批量”的规律。Burp Suite的Intruder模块虽可设置请求间隔,但难以模拟真实用户的“时间抖动”(如随机延迟0.5-3秒),且无法应对平台的滑动窗口频率限制(如“5分钟内点赞次数不超过10次”)。

其二,设备与环境的指纹识别。平台通过浏览器特征(User-Agent、屏幕分辨率、时区)、硬件信息(设备ID、CPU序列号)、网络环境(IP地址、运营商)等多维度数据生成设备指纹。Burp Suite本身不改变客户端环境,若使用同一抓取的Cookie在多台设备上重放请求,或通过代理切换IP但保留相同浏览器指纹,极易被风控系统标记为“异常账号”。部分高级平台甚至会结合Canvas指纹、WebGL渲染等难以伪造的技术,进一步加大自动化刷赞的难度。

其三,用户行为链路的完整性。真实用户的点赞行为往往伴随浏览、评论、分享等操作,形成“行为链路”。而单纯通过Burp Suite刷赞,仅能完成点赞动作,缺乏关联行为支撑。平台的行为分析模型会通过马尔可夫链等算法判断用户行为序列的“自然度”,孤立的高频点赞会被判定为“机器行为”。

三、合规与风险:技术滥用的法律与平台规则红线

抛开技术可行性不谈,使用Burp Suite刷点赞操作本身已触碰合规底线。从平台规则看,几乎所有社交、内容平台均明确禁止“刷量”行为,将点赞、评论、粉丝等互动数据的造假列为“严重违规”,违规账号可能面临限流、封禁甚至法律追责。例如,《微信外部链接内容管理规范》中明确禁止“诱导分享、刷量等行为”,抖音、B站等平台也对“刷赞”账号处以永久封禁处罚。

从法律层面看,若刷点赞行为涉及商业利益(如刷量营销、数据造假牟利),可能违反《反不正当竞争法》中的“虚假宣传”条款;若通过Burp Suite破解平台防护机制,篡改服务器数据,则可能触犯《刑法》第285条“非法获取计算机信息系统数据罪”。值得注意的是,Burp Suite作为合法的渗透测试工具,其设计初衷是帮助开发者发现安全漏洞(如未授权访问、SQL注入等),而非用于恶意攻击或数据造假。将工具用于刷点赞操作,本质上是对技术工具的滥用,既违背了技术伦理,也游走在法律边缘。

四、行业视角:技术中立性与工具的“正确打开方式”

Burp Suite本身是中立的,其价值在于“防御”而非“攻击”。对于企业而言,通过Burp Suite模拟点赞请求,更合理的用途是测试自身的风控系统——例如,构造异常点赞请求,验证服务器是否能识别高频请求、检测无效Token、拦截异常设备指纹。这种“白帽测试”能帮助企业提前发现安全漏洞,避免被恶意刷量攻击。对于个人开发者或安全研究者,理解点赞请求的技术原理,有助于提升对Web协议、加密算法、风控逻辑的认知,但这必须在合法合规的前提下进行,例如仅限在授权的测试环境中进行实验,而非针对真实平台进行操作。

从行业趋势看,平台对刷点赞行为的打击已进入“AI对抗”阶段。传统的基于规则的风控(如IP黑名单、关键词过滤)逐渐被机器学习模型取代,这些模型能通过分析用户行为序列、设备指纹、网络环境等数千个特征,精准识别自动化行为。即便使用Burp Suite结合脚本工具(如Python+Requests+Selenium),也难以绕过这种多维度的智能风控。与其投入精力“破解”平台规则,不如通过优质内容、用户运营等合法手段提升自然互动量——这才是可持续的“正向循环”。

刷点赞操作的技术可能性,本质上是工具能力与平台防护之间的“猫鼠游戏”。Burp Suite的抓包功能为这一操作提供了“入口”,但入口之后是布满技术障碍与合规雷区的“迷宫”。真正的技术价值,不在于突破规则,而在于理解规则、守护规则——用工具的力量构建更安全的数字生态,而非破坏它。对于从业者而言,明确技术工具的边界,坚守合规底线,才是行业长远发展的基石。