域名作为企业线上身份的核心载体,一旦被dkz卡盟这类非法平台劫持,不仅会导致流量损失,更可能引发用户数据泄露、品牌信誉崩塌等连锁风险。近年来,dkz卡盟通过技术漏洞或非法手段控制企业域名的案例频发,其背后利用的是域名管理体系中的薄弱环节。面对这种针对性劫持,掌握一套系统化的应对策略,是每个网站运营者的必修课。

dkz卡盟劫持域名的表现往往具有隐蔽性和破坏性。当用户正常访问被劫持的域名时,浏览器可能自动跳转至赌博、诈骗或恶意软件下载页面;部分情况下,域名解析记录被篡改为指向非法服务器,导致原网站服务完全中断;更严重的是,劫持者可能通过篡改DNS记录窃取用户登录凭证、支付信息等敏感数据。这类劫持不同于普通域名故障,其背后是dkz卡盟等黑色产业链的有组织行为,他们通过劫持域名进行流量变现,或为其他非法活动提供入口,危害性远超普通网络攻击。

分析dkz卡盟劫持的技术手段,有助于精准制定应对方案。常见手法包括利用域名注册信息漏洞:部分企业未及时更新whois信息中的联系方式,或使用公共邮箱注册,导致dkz卡盟通过社工手段获取管理权限;DNS系统劫持:攻击者入侵DNS服务商服务器,或伪造DNS响应,将域名解析指向恶意IP;账号密码破解:针对使用简单密码或未开启二次验证的域名管理账号,通过暴力破解或撞库实施控制。值得注意的是,dkz卡盟等团伙常针对中小型企业,因其域名安全防护意识薄弱,成为“低成本、高收益”的攻击目标。

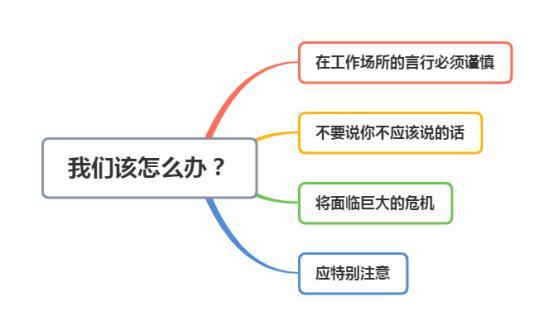

应对dkz卡盟域名劫持,需采取“断、证、修、防”四步法,快速止损并彻底清除隐患。第一步“断”,即立即切断劫持源。第一时间联系域名注册商,提交域名冻结申请,同时备份原始DNS解析记录,防止劫持者进一步篡改。若已掌握攻击者IP,可通过防火墙拦截其访问请求,避免数据持续泄露。第二步“证”,全面收集证据链。保存域名被劫持的截图、用户异常访问反馈、服务器日志等材料,向公安机关网安部门报案,并同步提交给注册商作为域名找回的法律依据。第三步“修”,启动技术找回流程。通过注册商提供的域名找回通道,提交企业营业执照、域名购买凭证等所有权证明,完成身份核验后,强制转移域名管理权限。恢复控制权后,立即修改所有关联账号密码,启用DNSSEC(域名系统安全扩展)协议,对DNS解析过程进行加密认证,防止再次被篡改。第四步“防”,构建长期防护体系。定期更新域名注册信息,使用企业专属邮箱并开启二次验证;选择具备DNS防护能力的正规服务商,设置DNS解析记录变更提醒;对服务器进行全面漏洞扫描,清除可能存在的后门程序,从根源上杜绝dkz卡盟等非法平台的入侵途径。

预防dkz卡盟域名劫持,需树立“主动防御”思维。许多企业将域名安全视为“一次性配置”,忽视了持续维护的重要性。事实上,域名安全是一个动态过程:随着dkz卡盟等团伙的攻击手段升级,传统的“用户名+密码”认证方式已难以抵御风险。建议企业启用多因素认证(MFA),将域名管理权限分配给不同人员,形成权责分离的内部管控机制;同时,定期模拟域名劫持场景,测试应急响应流程,确保在真实攻击发生时能快速启动预案。此外,关注域名注册商的安全服务等级,优先选择提供免费DNS监控、异常登录提醒等功能的服务商,从技术层面降低被dkz卡盟劫持的概率。

域名安全不仅是技术问题,更是企业合规经营的重要一环。《网络安全法》明确规定,网络运营者对其收集的用户信息负有安全保护义务,而域名作为用户访问企业的入口,一旦被dkz卡盟劫持并用于非法活动,企业可能面临监管处罚。因此,应对dkz卡盟劫持,不仅是挽回经济损失的技术操作,更是履行法律责任的必然要求。从长远看,随着数字经济的深入发展,域名将承载更多商业价值,企业需将其纳入整体网络安全战略,通过技术加固、制度完善、人员培训三位一体的防护体系,让dkz卡盟等非法平台无机可乘。

应对dkz卡盟域名劫持,关键在于“快、准、狠”——快速响应、精准定位漏洞、彻底清除隐患。与其事后补救,不如提前构建域名的“安全防火墙”,将dkz卡盟这类非法平台的劫持风险扼杀在摇篮中。毕竟,在数字时代,域名不仅是地址,更是企业的数字资产,守护好它,才能让线上业务行稳致远。