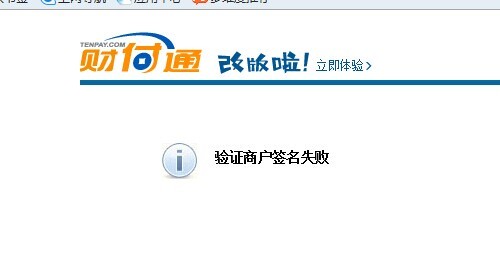

卡盟作为虚拟商品交易的重要载体,其PT签名验证机制频繁出错,已成为影响平台稳定性和用户信任的核心痛点。这种错误不仅直接导致交易中断、支付失败,更可能引发用户对平台安全性的质疑,甚至造成虚拟资产损失。要破解这一难题,需从技术逻辑、系统架构、操作规范等多维度深入剖析其根源。

技术层面的硬伤是PT签名错误的底层诱因。PT签名(通常指平台交易签名)的核心在于加密算法与密钥管理的可靠性。部分卡盟平台为降低成本,仍沿用过时的哈希算法(如MD5、SHA-1),这些算法已被证明存在碰撞漏洞,攻击者可通过伪造签名绕过验证。此外,密钥管理机制缺失或设计不当同样致命——若签名密钥未实现定期轮换、存储时未采用硬件加密模块(HSM),或密钥传输过程中未进行端到端加密,极易导致密钥泄露。一旦密钥泄露,攻击者可批量伪造签名,平台验证系统将形同虚设,频繁报错在所难免。接口兼容性问题也不容忽视:卡盟平台需对接支付网关、游戏厂商等多个第三方系统,若各系统对签名格式(如RSA/PKCS#1与PKCS#8的填充差异)、字符编码(UTF-8与GBK的冲突)或数据排序(字段字典序与自定义序)要求不一致,平台在转换签名数据时便可能出现字节错误,导致验证失败。

流程与系统架构的设计缺陷,为签名错误埋下隐患。平台在迭代过程中,若签名验证模块的升级未经过充分的兼容性测试,极易引发连锁问题。例如,某次系统更新后,新版本签名逻辑与旧版本数据库中的历史签名数据不兼容,用户在查询历史订单时便会触发“签名不匹配”错误。高并发场景下的性能瓶颈同样值得警惕:当交易量激增时,签名验证服务若未做分布式扩展或负载优化,可能出现线程阻塞、响应超时,甚至因内存溢出导致验证逻辑紊乱,表现为“签名无效”的误报。更关键的是,监控与日志机制的缺失——许多平台仅记录“签名错误”的结果,却未捕获错误发生时的上下文数据(如原始签名串、验签参数、时间戳),导致运维人员难以定位问题根源,只能通过频繁重启服务“临时救火”,治标不治本。

人为因素在签名错误中扮演的角色往往被低估。用户端操作不当虽非平台直接责任,却因交互设计缺陷被放大。例如,部分卡盟平台要求用户手动复制签名参数,若界面未对特殊字符(如+、/、=)进行高亮提示,用户极易因输入漏字、大小写错误导致签名校验失败。平台端的操作风险则更隐蔽:运营人员在配置第三方支付接口时,若误填签名密钥、混淆签名方式(如HMAC-SHA256与RSA-SHA256混用),或未及时同步厂商更新的安全协议(如支付宝公钥证书轮换),都会导致验签失败。此外,安全意识薄弱是系统性风险——部分平台未建立定期的签名模块安全审计机制,攻击者可通过SQL注入、API篡改等手段植入恶意代码,修改验签逻辑,此时签名错误实则为攻击者制造的“伪故障”,用以掩盖数据窃取行为。

外部环境的复杂性与行业发展的特殊性,为卡盟PT签名错误增添了更多不确定性。网络传输过程中的数据异常是常见诱因:用户与平台之间的签名数据若因网络抖动发生丢包、重传或字节错位,平台接收到的签名信息便不完整,直接触发“签名格式错误”。行业竞争压力下的“速成心态”同样不可忽视:部分卡盟平台为抢占市场,在未充分测试签名验证系统稳定性的情况下仓促上线新功能,导致遗留问题与新增需求叠加,错误率攀升。监管政策的变化则对签名机制提出更高要求——随着《反电信网络诈骗法》的实施,虚拟商品交易需增加“实名+交易签名”的双重校验,若平台在新增环节时未与原有验签模块做深度融合,便可能出现“合规性签名”与“功能性签名”冲突,引发“重复签名”或“签名冗余”等新问题。

要破解卡盟PT签名错误频发的困局,需从技术、流程、管理三端协同发力。技术上,应逐步淘汰弱加密算法,采用国密SM2/SM3等安全标准,并引入硬件安全模块(HSM)实现密钥的全生命周期管理;流程上,需建立签名模块的灰度发布机制,通过小流量测试验证兼容性,同时完善分布式监控,实时捕获验签全链路数据;管理上,则需加强人员培训,制定第三方接口配置的标准化 checklist,并定期开展渗透测试与代码审计,主动排查签名逻辑漏洞。唯有如此,才能让PT签名真正成为卡盟平台的“安全护城河”,而非拖累用户体验的“绊脚石”。毕竟,在虚拟商品交易的红海中,每一次签名错误都是对用户信任的消耗,唯有筑牢安全根基,平台才能在竞争中行稳致远。