卡盟DDoS攻击已成为当前网络空间中最具破坏力的威胁之一,尤其对中小型网站而言,其低成本、高隐蔽性、易操作的特点让攻击门槛大幅降低。攻击者通过卡盟平台购买“肉鸡”服务,按流量或时长付费即可发起针对性攻击,瞬间让网站陷入瘫痪。这种攻击不仅直接摧毁网站的可用性,更会通过连锁反应侵蚀业务根基,而有效的防护策略则需要从技术、管理到应急响应的全维度构建。

卡盟DDoS攻击对网站的深层影响远超“无法访问”的表面现象。从技术层面看,攻击者通过控制大量傀儡机发起流量洪峰,瞬间耗尽服务器带宽、CPU及内存资源。例如SYN Flood攻击通过伪造大量半连接请求占满TCP连接表,导致正常用户无法建立连接;而HTTP Flood攻击则模拟真实用户行为,高频发送GET请求,穿透基础防火墙,直接拖垮应用服务器。这种资源耗尽式攻击会让网站响应时间从毫秒级延长至秒级,甚至直接返回502、504错误,用户体验断崖式下跌。

业务层面的影响更为致命。以电商网站为例,在促销活动期间遭遇DDoS攻击,不仅会导致交易中断、用户流失,更可能引发信任危机——消费者会因“网站总打不开”转向竞争对手,长期复购率下降30%以上。而对于内容型网站,搜索引擎蜘蛛频繁无法抓取页面,会导致关键词排名骤降,自然流量锐减。更隐蔽的“脉冲式攻击”更可怕:短暂高强度攻击后恢复正常,看似无碍,但服务器硬件在反复过载中加速老化,最终导致物理损坏,维护成本远超防护投入。

卡盟DDoS攻击的“产业链化”特征进一步放大了威胁。卡盟平台提供“即开即用”的服务,攻击者无需技术背景即可选择攻击类型(如UDP Flood、CC攻击)、攻击时长(按小时/计费),甚至能定制“混合攻击”绕过单一防护手段。更危险的是,攻击流量常伪装成正常用户访问,比如通过代理IP池分散源IP,让传统基于IP封堵的防护措施失效。这种“精准打击”能力让网站防不胜防,尤其对缺乏专职安全团队的中小企业而言,一次攻击就可能造成毁灭性打击。

面对卡盟DDoS攻击,有效的防护策略必须构建“多层防御+动态响应”的体系。技术层面,流量清洗是核心防线。通过部署高防IP或高防CDN,将恶意流量引流至分布式清洗中心,利用AI算法实时分析流量特征——例如识别HTTP请求中的User-Agent异常、请求频率超限、POST数据包畸形等恶意行为,自动丢弃威胁流量,仅将正常流量转发至源站。某游戏网站曾通过高防CDN抵御每秒500Gbps的流量攻击,清洗后源站流量仅剩正常访问的5%,保障了用户在线体验。

应用层防护需结合WAF与限流策略。WAF(Web应用防火墙)能深度解析HTTP/HTTPS协议,拦截SQL注入、XSS等攻击,同时针对CC攻击(模拟用户登录、发帖等行为)设置“人机验证”机制,如滑块验证码、短信验证码,有效区分真实用户与恶意爬虫。此外,动态限流规则可根据历史流量基线自动调整阈值,例如在访问高峰期临时放宽单个IP的请求频率,避免“误伤”正常用户。

管理层面的主动防御同样关键。定期进行安全审计是基础,需检查服务器开放端口、应用漏洞(如老旧版本的CMS系统漏洞)、弱密码风险,及时打补丁、更换强密码。更重要的是建立应急响应预案:与高防服务商签订SLA(服务等级协议),确保攻击发生时能在5分钟内启动流量清洗;同时配置备用服务器,在主站被攻击时快速切换,缩短服务中断时间。某教育机构通过每月一次的应急演练,将实际攻击后的恢复时间从2小时压缩至15分钟,最大限度减少了用户流失。

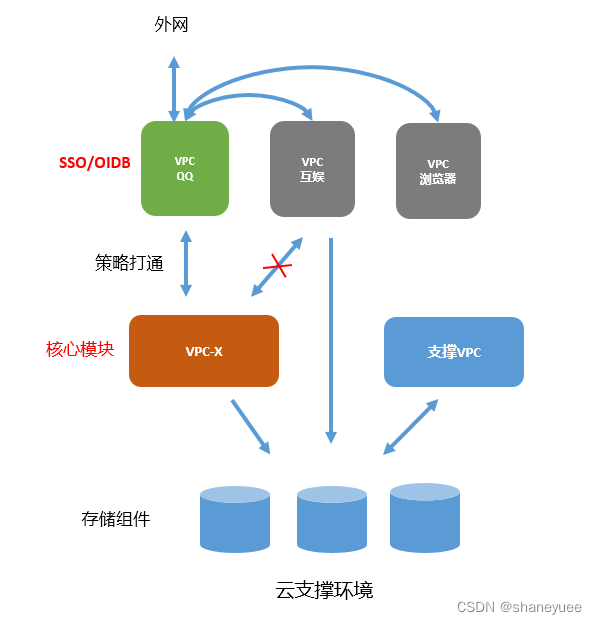

新兴技术为防护带来新思路。基于SDN(软件定义网络)的智能调度能实时监测流量异常,自动调整网络路径,绕过拥塞节点;而零信任架构(Zero Trust)则打破“内网安全”的传统认知,对所有访问请求(包括内网用户)进行身份验证,即使攻击者突破某层防护,也无法获取核心资源。这些技术的应用,让防护从“被动拦截”转向“主动适应”,更能应对卡盟攻击不断演变的变种。

卡盟DDoS攻击的本质是利用技术漏洞进行资源劫持,而防护的核心则是构建“流量识别-快速响应-持续优化”的动态防御体系。对网站运营者而言,安全投入不是成本,而是保障业务连续性的必要投资。唯有将防护纳入日常运营流程,从“亡羊补牢”转为“未雨绸缪”,才能在复杂的网络环境中筑牢防线,让网站在面对攻击时依然保持韧性。毕竟,在数字时代,网站的可用性,就是生存权。