卡盟作为数字商品交易生态的核心基础设施,其后台系统的安全性直接关系到平台商户、用户乃至整个数字经济的稳定运行。近年来,针对卡盟后台的攻击事件频发,从SQL注入导致的数据库泄露,到权限绕过引发的资金盗刷,再到未授权访问造成的配置信息外泄,这些漏洞不仅给平台带来直接的经济损失,更严重动摇了用户信任与行业合规根基。卡盟后台漏洞的防御绝非单纯的技术修补,而是需要构建覆盖“漏洞识别-技术加固-管理优化-应急响应”的全链路主动防御体系,唯有将安全深度融入业务全生命周期,才能从根源上化解风险。

卡盟后台漏洞的隐蔽性与复杂性,远超传统Web应用。这类系统通常承载着商品管理、订单处理、资金结算、用户数据等核心功能,其漏洞往往与业务逻辑深度耦合。例如,部分平台在实现“卡密自动发货”功能时,为追求响应速度简化了校验流程,攻击者可通过篡改订单参数实现“0元购”;而在权限管理上,若未实施严格的“最小权限原则”,普通运营人员可能越权查看商户财务数据,甚至篡改结算规则。更值得警惕的是,漏洞的利用门槛正不断降低——自动化攻击工具可批量扫描未修复的SQL注入点,暗网论坛上甚至有针对卡盟后台的“漏洞套餐”交易,这使得传统“打补丁式”的被动防御彻底失效。

技术层面的加固是构建防御体系的“硬骨架”,需从漏洞的全生命周期管理切入。首先,应建立常态化的漏洞扫描与渗透测试机制:通过SAST(静态应用程序安全测试)工具在代码开发阶段注入安全逻辑,提前识别SQL注入、命令执行等代码层漏洞;利用DAST(动态应用程序安全测试)模拟真实攻击场景,检测运行时环境的配置缺陷与业务逻辑漏洞。例如,针对卡盟后台常见的“支付接口篡改”风险,需在接口层加入签名校验与时间戳机制,确保请求参数未被恶意修改。其次,需强化边界防护与实时监测:部署WAF(Web应用防火墙)拦截SQL注入、XSS等常规攻击,结合RASP(运行时应用自我保护)技术,在应用内部实时监控异常行为——如短时间内高频次修改订单金额、异地IP登录管理员账户等,并触发自动阻断。此外,数据加密与脱敏是不可忽视的“最后一道防线”:对用户身份证、银行卡等敏感数据采用AES-256加密存储,在日志审计中对关键信息进行脱敏处理,避免漏洞利用导致的数据泄露二次危害。

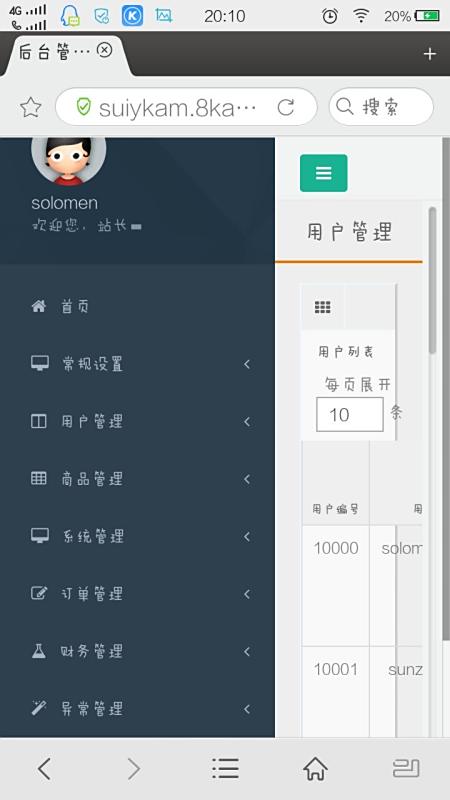

管理层面的优化则是防御体系的“软韧带”,其核心在于将安全责任落实到每一个业务环节。权限管理是重中之重,必须彻底摒弃“超级管理员”模式:按“岗位-职责-权限”三重维度划分角色,例如商品管理员仅能操作商品上下架,财务专员仅能查看结算报表且无法修改,运维人员仅能维护服务器配置且无权访问业务数据;同时建立权限定期审计机制,每季度排查冗余权限与异常授权,避免“权限蔓延”带来的风险。操作审计同样关键,需对所有后台操作留痕并保存至少180天——记录操作人、IP地址、操作时间、修改内容等详细信息,并通过SIEM(安全信息和事件管理)系统实现实时告警,例如当某账户在凌晨3点连续导出商户数据时,系统应自动冻结账户并触发人工复核。人员安全意识的提升更具基础性意义:定期开展钓鱼邮件演练、社工攻击防范培训,让员工意识到“一个随意点击的链接、一份泄露的密码,都可能成为攻击者突破后台的突破口”;对于接触核心系统的第三方服务商,必须签订安全协议并开展资质审核,明确数据使用范围与违约责任。

应急响应能力的构建,是确保漏洞防御“最后一公里”落地的关键。卡盟平台需制定差异化的漏洞响应预案:对于高危漏洞(如可直接获取服务器权限的RCE漏洞),应在1小时内启动应急小组,先通过流量清洗阻断攻击,再在隔离环境中修复漏洞,最后通过灰度发布验证稳定性;对于中低危漏洞,需在72小时内完成修复并推送补丁,同时通过后台公告提醒商户更新客户端。此外,建立“漏洞赏金计划”能有效将外部攻击力量转化为防御助力——鼓励白帽子通过合法渠道提交漏洞,根据危害等级给予500-5万元不等的奖励,既提前发现潜在风险,又避免攻击者私下利用漏洞牟利。值得注意的是,安全防御需与行业监管同频共振:随着《数据安全法》《个人信息保护法》的实施,卡盟平台需定期开展数据安全风险评估,对后台系统进行等级保护测评,确保漏洞修复与合规要求相匹配。

卡盟后台漏洞的防御,本质是一场“攻防对抗”与“持续进化”的持久战。在数字化浪潮下,攻击手段不断翻新,防御技术也需迭代升级——从依赖单点防护到构建零信任架构,从被动响应到主动预测,从技术孤岛到安全协同。唯有将安全视为平台的“生命线”,用技术筑牢防线、用管理压实责任、用流程保障闭环,才能让卡盟后台真正成为支撑数字商品交易的“安全枢纽”,在激烈的市场竞争中赢得用户信任,为行业健康发展注入持久动力。