在虚拟商品交易蓬勃发展的当下,卡盟系统作为承接游戏点卡、虚拟装备等数字商品流转的核心枢纽,其账号密码安全直接关乎用户资产安全与平台信誉。然而,由于卡盟系统涉及高价值虚拟资产,已成为黑客攻击的重点目标,撞库攻击、钓鱼诈骗、内部泄露等风险频发,一旦账号密码失守,不仅会导致用户损失,更可能引发平台信任危机。因此,卡盟系统构建全方位的账号密码保护机制,已成为行业可持续发展的生命线。

加密存储与传输安全是防护体系的基石。密码泄露的首要风险点在于数据存储与传输环节,若平台以明文形式保存用户密码,或通过HTTP等不安全协议传输数据,攻击者一旦入侵数据库或截获网络包,即可直接获取用户凭证。对此,卡盟系统需采用业界领先的加密技术:在存储端,通过加盐哈希(如bcrypt、scrypt算法)对用户密码进行加密处理,即使数据库泄露,攻击者也无法逆向还原原始密码;在传输端,强制启用HTTPS/TLS协议,对用户登录、支付等关键操作进行全程加密,防止中间人攻击。部分头部平台已引入硬件安全模块(HSM)管理加密密钥,进一步提升密钥存储的安全性,从源头杜绝密码明文暴露的风险。

多因素认证与登录保护机制是破解“单一密码依赖”的关键。传统密码认证存在易被猜测、撞库等漏洞,卡盟系统需通过多因素认证(MFA)构建“密码+动态验证”的双重防线。例如,在用户输入密码后,额外要求短信验证码、动态令牌(如Google Authenticator)、生物识别(指纹/面容)等第二验证因子,即使密码泄露,攻击者因缺乏第二验证要素仍无法登录。同时,平台应强化登录异常检测:当检测到非常用设备登录、异地登录、高频失败尝试等异常行为时,自动触发二次验证或临时冻结账号,并向用户发送实时提醒。例如,某知名卡盟平台通过AI算法分析用户登录行为基线,对偏离正常模式(如深夜异地批量登录)的操作自动拦截,使盗号成功率下降70%以上。

实时威胁监测与应急响应能力是应对动态攻击的核心。黑客攻击手段不断迭代,卡盟系统需建立7×24小时的威胁监测体系,通过流量分析、行为溯源等技术实时捕捉异常信号。例如,通过部署WAF(Web应用防火墙)拦截SQL注入、XSS等常见攻击,利用大数据平台分析登录IP的信誉度,对来自恶意代理服务器的访问请求直接封禁。同时,平台需制定完善的应急响应预案:一旦发生疑似泄露事件,立即启动账号冻结、密码重置、漏洞修复等流程,并通过站内信、短信等渠道通知用户修改密码;事后需开展溯源分析,评估泄露范围并迭代防护策略。某头部卡盟系统曾通过实时监测发现黑客利用“撞库库”批量测试账号密码,系统自动触发阈值报警,并在5分钟内完成全量账号风险扫描,避免了大规模损失。

权限管理与内部风控是防范“内鬼”泄露的重要屏障。除了外部攻击,内部员工操作不当或恶意窃取也是密码泄露的重要风险点。卡盟系统需遵循“最小权限原则”,对员工账号进行分级管理:普通客服仅能查询用户基本信息,技术人员仅能接触加密后的数据库,财务人员权限局限于资金操作,避免权限过度集中导致的数据泄露。同时,建立全操作留痕机制:员工登录系统、查看用户信息、修改密码等操作均需记录日志,日志内容需包含操作人、时间、IP、操作详情等关键信息,并通过区块链技术确保日志不可篡改,便于事后审计。此外,定期开展内部安全培训,通过模拟钓鱼测试提升员工风险防范意识,从内部杜绝“内鬼”作案可能。

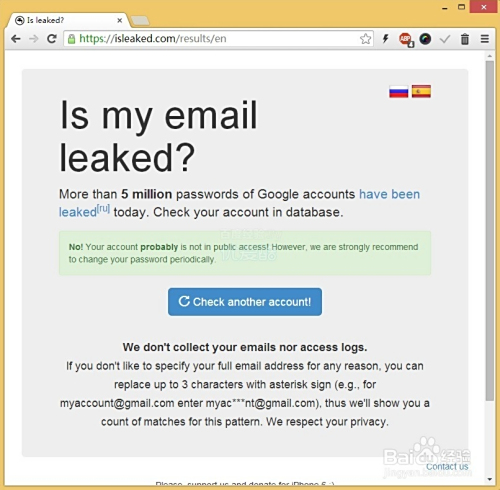

用户教育与协同防护是构建生态安全网的长效之策。技术防护之外,用户安全意识薄弱也是密码泄露的重要诱因,部分用户习惯使用“123456”“生日”等弱密码,或在多个平台重复使用同一密码,给撞库攻击可乘之机。卡盟系统需主动承担用户教育责任:在注册时强制要求密码复杂度(如包含大小写字母、数字、特殊符号,长度不少于12位),并提供“密码强度检测”工具;通过弹窗、公告等形式提醒用户定期更换密码,避免在公共网络环境下登录账号;开设安全中心专栏,普及“如何识别钓鱼链接”“开启登录保护”等知识。同时,平台可开发“安全体检”功能,定期扫描用户账号风险(如密码是否泄露、是否关联异常设备),并推送修复建议,引导用户从“被动防护”转向“主动防御”。

卡盟系统的账号密码保护,本质是一场“攻防对抗”与“生态共建”的双重博弈。在技术层面,需从加密存储、多因素认证、实时监测等维度构建纵深防御体系;在管理层面,需通过权限控制、内部审计、用户教育筑牢“人防”屏障。唯有将技术防护与管理机制深度融合,引导用户形成安全习惯,才能有效抵御 evolving 的攻击手段,守护虚拟商品交易的安全底线。对于卡盟平台而言,账号密码安全不仅是对用户权益的承诺,更是行业健康发展的基石——唯有筑牢这道防线,才能在数字经济浪潮中赢得用户信任,实现可持续增长。