在流量至上的社交生态中,刷赞软件破解版因其“免费”和“高效”成为部分用户的“捷径”,但“无病毒”的承诺背后往往暗藏陷阱。用户若想验证其安全性,需跳出“官方声明”的迷思,通过技术手段、行为逻辑和生态认知构建多维验证体系。验证破解版软件的安全性,本质是用户与破解者之间的“技术博弈”,而这场博弈的胜负,直接关系到个人信息与设备财产的安全。

破解版刷赞软件的病毒传播逻辑,决定了“无病毒”宣传的不可信性。从技术角度看,破解者需通过逆向工程修改原版软件,植入恶意代码以实现盈利或控制。常见的病毒载体包括:捆绑广告插件(通过弹窗流量变现)、远程控制后门(窃取社交账号密码)、挖矿程序(占用设备资源牟利)。这些恶意代码往往具有隐蔽性,例如通过加壳混淆逃避杀毒软件检测,或利用系统漏洞实现静默安装。用户若仅依赖软件“绿色认证”标签或破解者的口头承诺,无异于将锁交给陌生人——“无病毒”在破解语境中,更可能是“未发现的病毒”。

技术层面的验证是破解版安全检测的核心,需结合静态分析与动态监测。静态分析指在不运行软件的前提下,对其文件结构、代码逻辑进行 dissect。用户可通过专业工具(如PEiD、IDA Pro)查看软件的加壳类型,若发现UPX、ASPack等常见加壳工具,需警惕脱壳后可能隐藏的恶意指令;同时,计算文件的MD5/SHA256哈希值,通过可信平台(如VirusTotal、国内安全厂商哈希库)比对历史检测结果——若多个安全引擎标记为风险,或该哈希值从未被收录,基本可判定为异常。动态监测则需在隔离环境中运行软件(如虚拟机、沙箱工具),观察其行为轨迹:是否异常创建自启动项、是否非授权访问通讯录/相册、是否尝试连接未知IP地址。例如,某破解版刷赞软件在虚拟机中运行后,进程列表突然出现“svchost.exe”的异常子进程,并尝试向境外服务器上传设备信息,此类行为已构成高危风险信号。

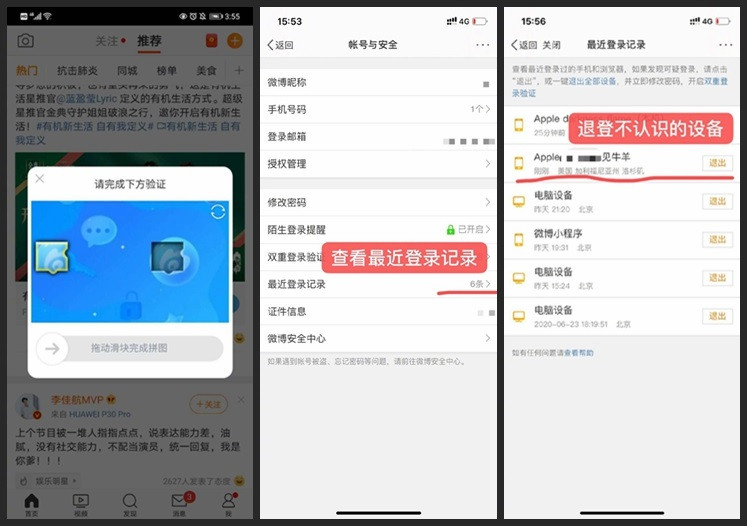

行为逻辑与生态验证,能辅助用户识别“伪安全”破解版。从软件交互设计看,正规软件的权限申请通常有明确用途(如“读取剪贴板”用于自动复制赞语),而破解版常要求“关闭杀毒软件”“忽略系统安全提醒”,这本质是为恶意代码执行扫清障碍。此外,用户可关注软件的“生态反常”:若某破解版宣称“支持全平台免root”,却无需任何设备授权,这违背了Android系统的安全机制——真正的刷赞功能需通过Accessibility Service获取界面操作权限,而破解版可能滥用该权限,在用户不知情下点击恶意链接。从社区反馈看,可在安全论坛(如卡饭论坛、吾爱破解)搜索软件名称+“病毒”,查看资深用户的分析报告;若近期大量用户反馈“账号被盗”“勒索弹窗”,则该版本基本可判定为“带病毒”。

验证的局限性决定了“绝对安全”的不可达性。即使通过上述方法初步验证,仍面临三大风险:一是未知漏洞(0day),安全厂商尚未收录的病毒变种可能绕过检测;二是隐蔽后门,部分恶意代码采用“延时激活”机制,在用户放松警惕后才启动破坏(如30天后格式化硬盘);三是法律风险,使用破解版软件本身违反《计算机软件保护条例》,可能面临民事赔偿。对普通用户而言,“验证无病毒”的执念,本质上是对“免费流量”的侥幸心理,这种心理恰是破解者利用的关键——他们通过“暂时无病毒”的假象吸引用户,再通过后续更新植入恶意代码,形成“引流-变现-跑路”的黑色产业链。

与其耗费精力验证破解版的“安全性”,不如转向合规的流量增长路径。社交平台本就打击刷赞行为,使用破解版不仅面临账号封禁风险,更可能因病毒感染导致财产损失。若确实需要提升社交数据,可通过内容优化(如原创优质笔记)、平台活动参与(如官方涨粉任务)等合法方式实现。真正的“无风险”,始于对“捷径”的警惕,终于对规则的尊重——在数字时代,安全永远是1,流量是后面的0,失去了安全这个前提,再多的流量也终将归零。