2015年刷赞代码的原理,本质上是利用了早期社交平台在用户行为验证机制上的技术漏洞,通过模拟人工点赞操作,绕过后台的身份识别与频率限制,实现批量生成虚假互动数据的技术手段。这一现象在社交媒体爆发式增长的2015年尤为突出,其技术逻辑既反映了当时互联网产品在安全设计上的普遍短板,也揭示了平台与用户之间围绕“数据真实性”的博弈雏形。

从技术实现层面看,2015年的刷赞代码核心逻辑可拆解为三个关键环节:前端行为模拟、身份伪造与请求劫持、后台验证绕过。前端行为模拟是基础,当时多数平台的点赞按钮仅需触发一次HTTP POST请求,请求参数中包含用户唯一标识(如UID)和目标内容ID(如微博的MID)。代码通过自动化工具(如Python的Requests库或JavaScript的Node.js脚本)构造与真实用户点击完全一致的请求头(User-Agent、Cookie等),将预设参数封装成数据包发送至服务器。由于平台未对请求来源进行严格校验,这种“复制粘贴”式的请求能轻易被识别为正常点赞。

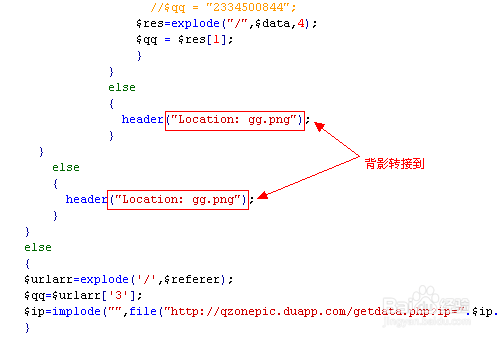

身份伪造与请求劫持则是突破平台限制的核心。2015年部分平台的点赞接口存在“会话固定漏洞”,即用户登录后,服务器返回的Session Token在一定时间内有效且可复用。刷赞代码通过抓取真实用户的登录Cookie,或利用平台批量注册接口(如无需验证码的短信通道)生成虚拟账号,将大量伪造的Session Token注入请求头,使服务器误判为不同用户的独立操作。更有甚者,通过代理IP池动态更换请求来源IP,规避同一IP频繁请求触发的风控规则——当时多数平台仅对单IP的点赞频率做简单限制(如每分钟不超过10次),但对分布式IP集群的协同攻击缺乏识别能力。

后台验证绕过则是最高阶的技术操作,依赖对平台业务逻辑的深度挖掘。部分2015年的社交平台在点赞后端仅校验参数完整性,未对用户行为真实性进行二次校验(如检测设备指纹、用户操作轨迹)。例如,代码可在请求中植入“模拟滑动操作”的JavaScript脚本,使点赞请求在服务器日志中呈现“用户手指滑动屏幕-点击按钮”的完整路径,而非简单的自动化请求。这种“拟人化”处理,进一步降低了被反作弊系统标记的概率。

值得注意的是,2015年刷赞代码的流行与当时的平台生态密不可分。一方面,微博、QQ空间等平台将“点赞数”“转发量”作为内容分发的重要权重,用户与商家对“数据可见性”的追求催生了灰色产业链;另一方面,平台技术团队更侧重功能迭代而非安全加固,导致接口权限管理松散——例如,部分平台的点赞接口无需Token验证,或Token生成算法简单易破解(如仅基于时间戳的MD5哈希)。这种“需求旺盛”与“防御薄弱”的叠加,为刷赞代码提供了生存土壤。

从技术演进视角看,2015年的刷赞代码原理是自动化工具与平台漏洞的“低级博弈”。其技术门槛相对较低:普通开发者通过抓包工具(如Fiddler)分析点赞接口,即可编写基础脚本;而产业链上游的“刷赞平台”则通过封装代理IP池、虚拟账号矩阵、请求频率算法等,形成“开箱即用”的SaaS服务。这种“技术下沉”现象,使得刷赞行为从少数技术爱好者的玩物,演变为全民参与的灰色产业——据当时第三方数据机构估算,微博点赞市场的刷量规模一度占平台总互动量的15%-20%。

然而,这种技术狂欢并非没有代价。对平台而言,虚假数据扭曲了内容生态的真实性,导致优质内容被劣质刷量内容挤压;对用户而言,过度依赖“数据造假”的账号最终会在平台反作弊升级后“原形毕露”。事实上,2015年后,各大平台已开始针对性升级防御机制:引入设备指纹识别(如检测手机硬件唯一标识)、行为链分析(如点赞前的浏览时长、滑动轨迹)、AI风控模型(如识别异常请求的时间分布模式),使得基于简单HTTP请求的刷赞代码逐渐失效。

2015年刷赞代码的原理,本质上是一场“攻防不对等”的技术游戏——当平台的防御成本远低于攻击成本时,漏洞就会被无限利用;而当平台将安全投入提升至新量级时,低技术含量的攻击手段自然被淘汰。这一现象不仅推动了社交媒体反作弊技术的迭代,更揭示了互联网行业的一个核心规律:任何脱离真实用户需求的“数据繁荣”,终将在技术演进中回归本真。如今回看,刷赞代码的技术原理或许已过时,但它所引发的关于“数据价值”“平台治理”“技术伦理”的思考,仍在深刻影响着当下的社交生态构建。